數位鑑識及資安服務專業團隊

行動裝置/電腦取證

合法擷取數位證物

網路資產風險評估

資安評級與改善策略

加密貨幣金流追蹤

快速還原交易軌跡

我們的核心專業

我們的客戶包括警政、國安和調查相關政府單位,旨在提供最新數位鑑識、加密貨幣金流追蹤及資安評級之解決方案。

相關文章

產品最新情報、技術分享與軟體應用資訊

前奧運選手 Wedding 落網:揭開跨國毒品與加密洗錢網絡

前加拿大奧運單板滑雪選手 Ryan Wedding 涉嫌領導極度暴力的跨國犯罪組織,長期受墨西哥西納羅亞集團(Sinaloa Cartel)保護,每年走私逾 60 噸古柯鹼並策劃多起謀殺。該組織利用高度精密的金融基礎設施,結合穩定幣 (USDT) 與多鏈洗錢策略 (multi-chain laundering),在 Bitcoin、Ethereum、TRON 等鏈上轉移數億美元,並透過奢侈資產隱匿財富。 2026 年 1 月 22 日,Wedding 在墨西哥城落網並引渡回美。此案透過 TRM Labs 的區塊鏈情報技術,成功將數位錢包歸屬至特定犯罪成員,並由美國財政部制裁相關地址。這標誌著區塊鏈分析與跨國執法協作在打擊現代犯罪上的重大進展。

2025 年 – 應用程式安全的「低調進步之年」

2025 年對開發者與應用程式安全領域而言,是一個未受過多矚目卻實際穩步進展的年份。整體生態系統出現了更成熟的安全機制與預設設定,社群文化也逐漸轉向更重視風險預防與協作共享。這些轉變在不影響開發速度的前提下,顯著提升了軟體供應鏈的整體安全水準。

透過 Checkmarx One Assist 將 IDE 原生應用安全帶入 Kiro

新一代 IDE 並不改變軟體開發人員對安全的思維方式,而是改變了安全問題出現的速度。 AWS Kiro 之所以受到關注,是因為它完美結合現代開發流程的節奏:即時回饋、AI 輔助編碼,以及熟悉的 Visual Studio Code 體驗。然而,任何以生產力為導向的 IDE 都伴隨相同的風險——速度越快,風險越高。開發者撰寫程式碼的速度更快、引入依賴的頻率更高,潛在漏洞也更早在生命週期中浮現。

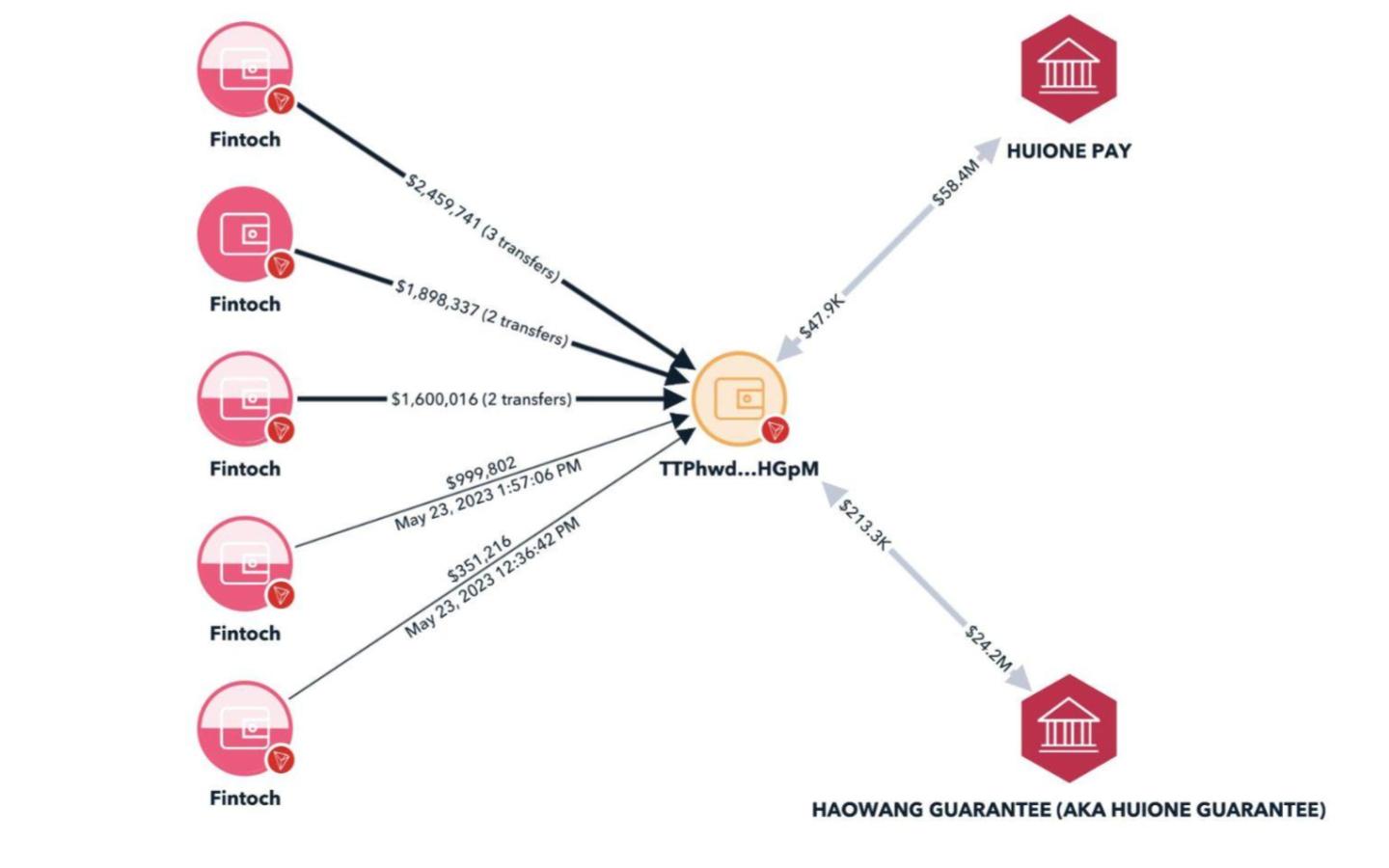

泰國皇家警察逮捕涉嫌數百萬美元加密詐騙計畫的中國籍逃犯

2025 年 10 月 29 日,泰國皇家警察大都會警察局在曼谷逮捕一名與 FINTOCH 有關的中國籍男子。FINTOCH 是一個在 2022 至 2023 年間於全球範圍內詐騙受害者的大型加密貨幣投資詐騙計畫。執法部門指出,該男子是被中國當局起訴的五名 FINTOCH 高層之一,涉嫌策劃該詐騙後潛逃海外。嫌疑人於曼谷乍都節區(Chatuchak)的豪宅內被捕,警方在現場查扣電子設備、數位錢包及與犯罪所得相關的不動產文件。中國當局已正式提出引渡申請,要求將嫌疑人遣返回國接受審判。

「太子行動」:揭開促成美國史上最大沒收案的全球協同行動內幕

美國司法部(US Department of Justice, DOJ)宣布起訴柬埔寨籍人士陳志(Chen Zhi,又名 Vincent),37 歲,為柬埔寨跨國企業集團太子控股集團(Prince Holding Group)的創辦人兼董事長。陳志被控涉嫌共謀電信詐欺與共謀洗錢,罪名源於他指揮太子集團在全柬埔寨境內經營強迫勞動詐騙園區的行為。與此同時,司法部另提起一項民事沒收訴訟,針對 127,271 枚 bitcoin(價值超過 150 億美元)。

Bybit 遭駭更新:北韓進一步展開洗錢行動

北韓駭客進入洗錢第二階段,利用 Wasabi 和 CryptoMixer 等混幣器隱藏 Bybit 被盜資金流向。混幣器干擾追蹤,調查難度提升。部分比特幣仍未轉移,可能準備變現或透過 OTC 交易。北韓持續依賴跨鏈橋與高頻交易規避監管。