Bybit 遭駭更新:北韓進一步展開洗錢行動

洞察

2025-3-5 by 高田鑑識

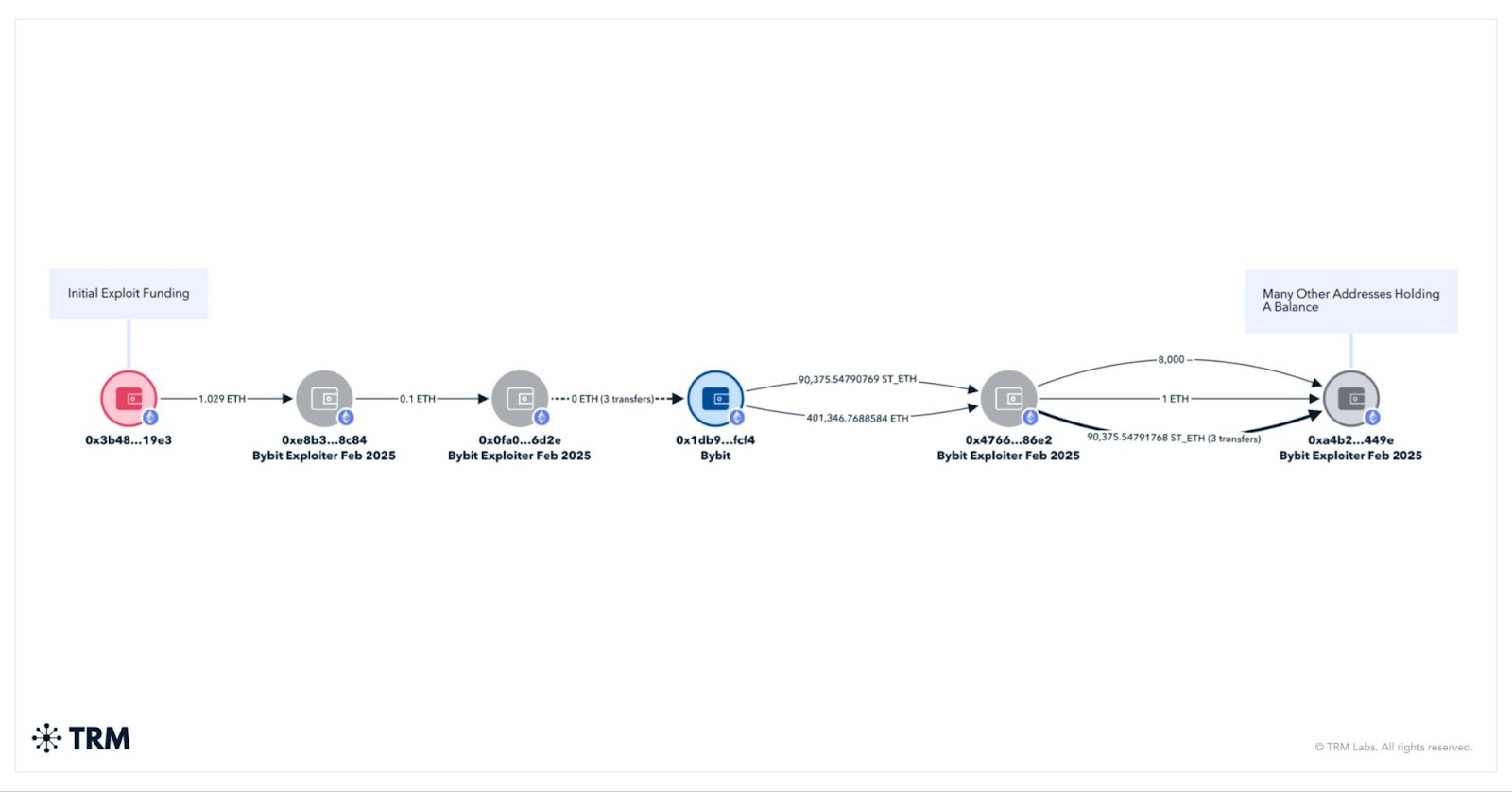

2025 年 2 月 21 日,全球主要加密貨幣交易所之一的 Bybit 遭遇史無前例的網路攻擊,來自於北韓的駭客竊取了約 15 億美元的 Ethereum tokens。這起事件已成為史上規模最大的駭客攻擊,超越過去多起備受矚目的交易所駭侵案,也讓外界更憂心網路犯罪分子日益精細的攻擊手法。

除了駭客竊取資金的規模驚人,資金洗白的速度同樣令人震驚。在短短 48 小時內,至少 1.6 億美元已透過非法管道轉移。根據 TRM 的估算,截至 2 月 23 日,遭轉移資金已突破 2 億美元,而到了 2 月 26 日,這一數字更攀升至 4 億美元,顯示駭客行動的高效與組織化程度已達前所未見的水準。

2025 年 3 月 3 日晚間,北韓已完成 Bybit 駭客攻擊所得資金的第一階段洗錢作業。所有被盜的 ETH 都已轉移至新的錢包地址,其中大部分透過 THORchain 等服務轉換為 Bitcoin。TRM 目前正在追蹤這些與 Bybit 洗錢行動相關的地址。這次駭客行動展現了前所未有的高效率,對全球執法機構構成嚴峻挑戰。

這次洗錢計畫主要依賴去中心化金融(DeFi)工具,特別是去中心化交易所(DEXs)和跨鏈橋,以掩飾資金來源。駭客透過 THORswap 轉移了大部分被盜 Ethereum。THORswap 是一種去中心化的跨鏈流動性協議,允許用戶直接交換資產,無需透過第三方。從 2 月 24 日到 3 月 2 日,THORChain 的交易量暴增至 46 億美元,幾乎全部與 Bybit 洗錢活動有關。而這些交易所產生的手續費——價值數百萬美元——可直接追溯至美國 FBI 認定由北韓控制的資金。

這次洗錢速度之快,顯示北韓可能已擴大其資金洗白網絡,或中國等地的地下金融體系已提升其吸收與處理非法資金的能力。這場規模龐大、運作迅速的行動,讓傳統的反洗錢(AML)機制難以應對,也讓國際調查人員面臨前所未有的挑戰。

北韓駭客一向在洗錢的第二階段依賴加密貨幣混幣器(mixers)來進一步隱藏資金流向。目前,這一階段已經開始,首批來自 Bybit 的比特幣已存入 Wasabi 和 CryptoMixer 等混幣服務。然而,這些混幣器是否能夠應對如此大規模的資金流動,仍是一個未知數。通常,這類服務每天處理的資金量約為數百萬至 1,000 萬美元,但 Bybit 的洗錢者可能在短短數小時內就能存入相同規模的資金。

即使是大型混幣器,也能有效干擾資金追蹤。到目前為止,任何有耐心的分析師都能追蹤 Bybit 被盜資金的流向,但混幣器對大多數調查人員來說是一大挑戰。雖然擁有 TRM 等專業工具的調查人員仍能以較高的準確度追蹤資金流動,但對於僅依賴公開區塊鏈分析工具的人來說,混幣器幾乎形成了一道難以突破的屏障。TRM 預計,隨著調查人員誤將無關的混幣提款視為可疑交易,錯誤的調查線索將大幅增加。

儘管駭客迅速轉移資金,但目前仍有大量已轉換的比特幣未被動用,這可能意味著他們正在為大規模變現做準備,或者計劃透過場外交易(over-the-counter OTC)網絡進一步隱藏資金流向。

這次洗錢策略的變化顯示,北韓越來越依賴跨鏈橋和高頻交易來規避監管。TRM 針對北韓駭客活動的報告指出,過去北韓駭客曾利用 Ren Bridge 和 Avalanche Bridge 等平台,通常先將資金轉換為比特幣,然後再使用 Sinbad、YoMix、Wasabi Wallet 和 CryptoMixer 等混幣器來進一步掩飾資金流向。雖然執法機構不斷打擊這類服務,但北韓的洗錢模式仍然不變——「橋接、混幣,再橋接,然後持續重複」。

TRM 的北韓問題專家、前 FBI 資深調查員 Nick Carlsen 表示:「Bybit 駭客攻擊顯示,北韓正在強化其『淹沒區域(flood the zone)』戰術——透過在多個平台上進行極高速、高頻率的交易,使合規團隊、區塊鏈分析師和執法機構難以應對,進而干擾資金追蹤。」