Cellebrite UFED v7.47 版本更新說明

2021-8-16 by 高田鑑識

Version 7.47 | Cellebrite UFED and Cellebrite Responder

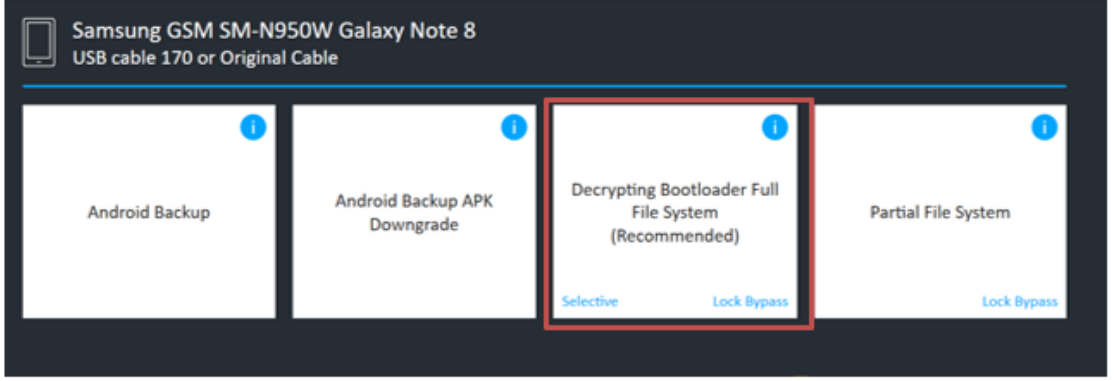

三星 Qualcomm 裝置完整檔案系統提取 & 物理提取

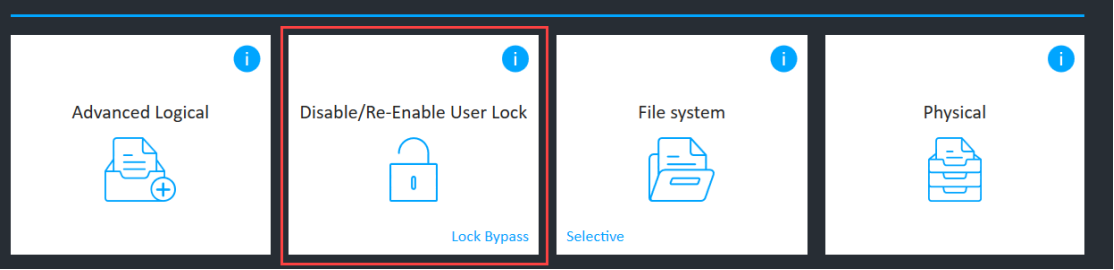

新的裝置繞過鎖定功能,可允許採用 Qualcomm 晶片的 Samsung S8 和 S9 系列裝置之物理 ( Physical ) 提取 & 完整檔案系統 ( Full File System ) 提取。

- 這項新的提取方法支援 Samsung S8、S9、S8+、Note 8、Note 9 等等型號

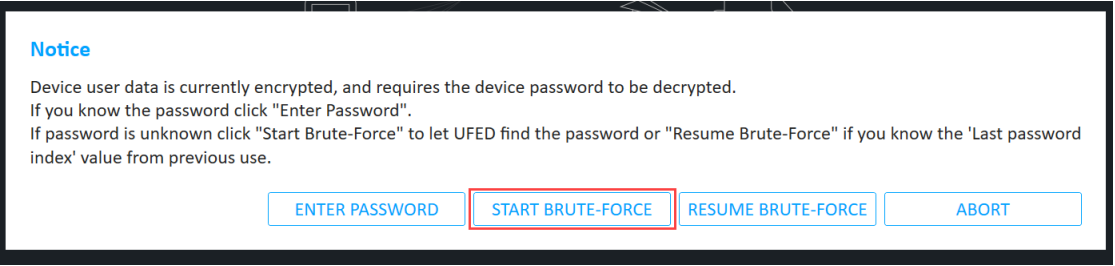

- 對於採用 Secure Startup 裝置,則無法使用 Disable Lock 繞過螢幕鎖,可藉由暴力破解解除密碼鎖定,再提取裝置數據

- 完整檔案系統也可提取 Samsung Secure Folder

圖一、新的提取選項 (位在檔案系統提取選項中)

圖二、Secure Startup 中的密碼暴力破解選項

圖三、停用/重新啟用鎖定

自定義密碼字典暴力破解選項

版本更新後,可上傳自訂密碼字典,增加密碼暴力破解的可行性。

於先前的 Cellebrite UFED 版本中,我們提供了密碼暴力破解選項,是利用 Cellebrite 原廠密碼字典進行作業。

有些用戶希望我們提供上傳自訂密碼字典的功能,以滿足密碼破解作業需求,因此新增了該功能以提升解鎖機率。

Qualcomm Live - 自動重試機制優化

採用 Qualcomm 晶片的 Android 裝置之完整檔案系統提取功能已更新、改善了運作機制,提高穩定性和成功率。

由於某些情形下需要多次嘗試才能完成提取,版本更新後新增了內建自動重試機制,可多次進行初始化程序,直到成功為止。

因此,使用者無需手動重新啟動提取流程,UFED 系統會自動協助執行,但使用者可以隨時手動中斷初始化程序。

Qualcomm Live 支援更多裝置

Qualcomm Live 完整檔案系統提取新裝置支援: Samsung Galaxy S21、Samsung S21 Ultra 5G、Samsung S21 Plus、Xiaomi Mi 11、One Plus 9、Redmi K40 pro 等等採用 Qualcomm 晶片的 Android 裝置。

Nokia 支援裝置新增

低階行動裝置,亦稱 “拋棄式手機 (burner phone)”,像是獨立作業系統的 Nokia 裝置,仍於市場上流通使用,時常作為隱匿進行非法活動的利器。

版本更新後新增支援採用 Spreadtrum 晶片的新型 Nokia 裝置,現可針對 Nokia 105、110 和 130 系列型號執行物理提取。

此功能是建立在現有 UFED 支援裝置 – 採用 MTK 晶片的 Nokia 手機。無需猜測及手動選擇,UFED 會自動偵測晶片組,並執行適當的提取方法。

註:請使用最新版 Physical Analyzer 7.47 解析提取之資料

支援更多的 iOS 越獄裝置的完整檔案提取

新增已越獄 ( jailbroken ) iOS 裝置之完整檔案系統提取支援型號。先前的版本中,Cellebrite UFED 可提取使用 Checkra1n 工具越獄的 iPhone 5s 到 iPhone X 的裝置。此版本更新後,可提取使用 unc0ver 越獄工具的 iOS 裝置。

註:該方式支援所有 iOS 11.0 ~ 14.3 裝置

數據蒐集摘要報告

為協助使用者稽核操作紀錄並維護證物鍊,於匯出提取報告時新增了 “Cellebrite Collection Summary” 選項。

該報告包含所有提取流程中的 metadata,如: UFED 版本編號、提取時間戳記、提取方法和提取裝置資訊。

如果想要 UFED 自動產生每個蒐集流程的資訊報告,可前往 Settings > General 選擇 “Enable collection summary report” 啟用數據蒐集摘要報告。

已排除問題

提取內容包括 Android 11 版本裝置重複檔案 ( duplicated file ),像是重複的WhatsApp DB

Checkm8 – 無法提取 iOS 14.6 版本的 iPhone 8 和 iPhone X 完整檔案系統

iOS 高階邏輯 ( Advanced Logical ) 提取 ( iTunes Backup ) 失敗

已知問題

選取多個 app 時,iOS 選擇性檔案系統 (Selective File System ) 提取 ( Checkm8 ) 失敗